Cuando los padres dejan a sus hijos en la puerta del colegio, confían ciegamente en que la institución protegerá su integridad física y emocional. Sin embargo, en el entorno hiperconectado y regulado de 2026, la seguridad de un alumno va mucho más allá del patio de recreo. ¿Qué ocurre con la enorme cantidad de información personal, médica y psicológica que las escuelas acumulan sobre los menores?

A pesar de la digitalización de las aulas y el uso de plataformas educativas, la realidad es que el papel sigue inundando las secretarías, las salas de profesores y los departamentos de orientación. Exámenes, informes psicopedagógicos, autorizaciones médicas y fichas de inscripción contienen información altamente sensible.

La destrucción de documentos en centros educativos no es una simple tarea de limpieza a final de curso; es una obligación legal crítica. En este artículo, desde Elimina analizamos los riesgos a los que se enfrentan colegios, institutos y universidades, y cómo implementar un sistema de eliminación de datos seguro, legal y educativo.

1. La Vulnerabilidad de las Aulas: ¿Qué Datos Acumula un Colegio?

Para entender la magnitud del problema, primero debemos analizar el tipo de información que circula diariamente por los pasillos de un centro educativo. Un colegio es, a efectos prácticos, una base de datos gigante que combina información de múltiples categorías, todas ellas protegidas por el Reglamento General de Protección de Datos (RGPD) y la Ley Orgánica de Protección de Datos y Garantía de los Derechos Digitales (LOPDGDD).

El archivo de un colegio suele contener:

- Datos de salud y necesidades especiales: Fichas médicas, listados de alergias para el comedor, informes sobre TDAH, dislexia o adaptaciones curriculares.

- Información psicopedagógica: Evaluaciones psicológicas, expedientes de mediación escolar, protocolos de actuación ante sospechas de acoso escolar (bullying) o situaciones familiares complejas.

- Datos económicos y familiares: Números de cuenta bancaria de los padres para el cobro de recibos, declaraciones de la renta para la solicitud de becas o ayudas de comedor, sentencias de divorcio y convenios reguladores para saber quién tiene la custodia del menor.

- Datos académicos: Exámenes con calificaciones, boletines de notas, cuadernos de evaluación de los profesores y faltas de asistencia.

Dejar cualquiera de estos papeles en una papelera de clase o en el contenedor de reciclaje municipal es una brecha de seguridad gravísima. La destrucción de documentos en centros educativos debe garantizar que el rastro de la vida del alumno desaparezca por completo una vez que el documento pierde su vigencia legal.

2. El RGPD y la Hiperprotección del Menor en 2026

La Agencia Española de Protección de Datos (AEPD) es especialmente inflexible cuando se trata de infracciones que involucran a menores de edad. En el marco jurídico actual, los datos de los niños son considerados de «categoría especial», lo que exige a los colegios aplicar medidas de seguridad reforzadas.

El mayor error que cometen las instituciones educativas es la falta de protocolos de desecho. Es común ver cómo, tras una reunión de evaluación, los borradores con las notas o las observaciones de comportamiento de los alumnos terminan en la papelera abierta de la sala de profesores. Si el personal de limpieza, otro alumno o un padre visitante accede a esa información, el centro se enfrenta a:

Consecuencias para el centro educativo

- Daño reputacional incalculable: La pérdida de confianza de las familias puede suponer la baja de matrículas y una crisis mediática.

- Sanciones económicas: Las multas de la AEPD a centros educativos por negligencia en la custodia y destrucción de datos pueden alcanzar cifras que comprometen seriamente el presupuesto anual de un colegio concertado o privado.

Implementar un plan profesional de destrucción de documentos en centros educativos no es un gasto, es el seguro de responsabilidad civil más básico y necesario para el equipo directivo.

3. El Caos del Final de Curso: El Proceso de «Expurgo» Escolar

Si hay un momento crítico en el calendario escolar para la seguridad de la información, son los meses de junio y julio. Con el final de las clases, profesores y personal administrativo se dedican a vaciar cajones, taquillas y armarios para preparar el próximo curso académico.

Este volumen masivo de papel generado en apenas unas semanas provoca que los colegios colapsen sus papeleras y recurran a soluciones de riesgo, como sacar cajas enteras de exámenes y fichas al contenedor azul de la vía pública.

La Solución: El Expurgo Estacional de Elimina

Para evitar este peligro, en Elimina diseñamos campañas de expurgo específicas para colegios e institutos a final de curso.

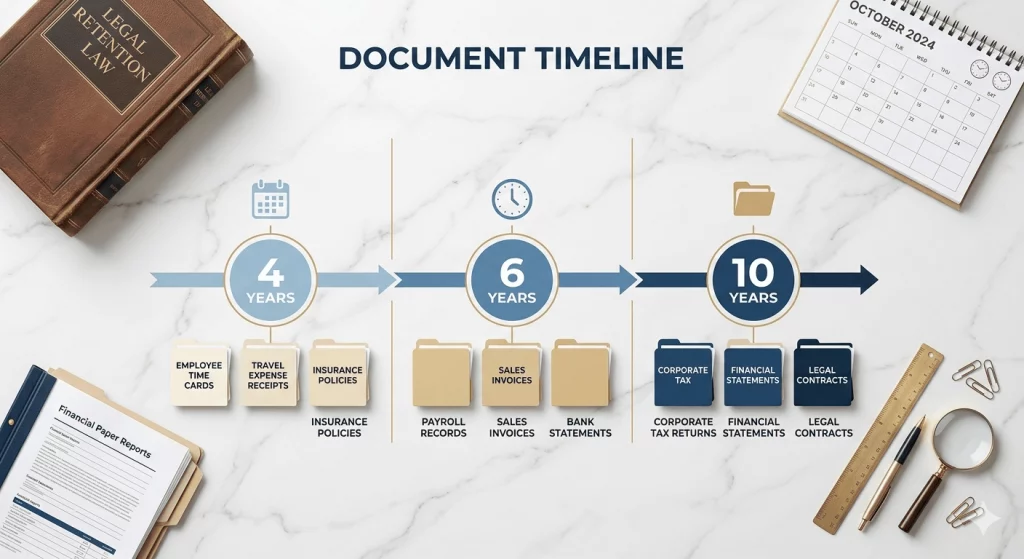

- Auditoría de archivo: Ayudamos a la secretaría a determinar qué expedientes han prescrito (por ejemplo, alumnos que abandonaron el centro hace más de 5 años) y cuáles deben conservarse por ley.

- Recogida masiva: Desplazamos nuestro equipo y vehículos blindados para recoger toneladas de papel acumulado en los archivos, despachos de orientación y aulas, despejando el colegio de forma rápida, segura y sin interrumpir la actividad docente restante.

4. El Protocolo de Elimina: Seguridad Continua Durante Todo el Año

Además de las limpiezas de final de curso, la destrucción de documentos en centros educativos requiere un mantenimiento constante. Un colegio genera datos todos los días, y los profesores necesitan una forma segura e inmediata de deshacerse de borradores, listas de asistencia impresas o justificantes médicos caducados.

Nuestro sistema se integra perfectamente en la rutina escolar:

- Instalación de Contenedores de Seguridad: Colocamos buzones con cerradura y ranura estrecha en puntos estratégicos «libres de alumnos»: la secretaría principal, la sala de profesores, el despacho de dirección y el departamento de orientación.

- Comodidad total: Los docentes no tienen que perder tiempo quitando grapas, clips o fundas de plástico a los exámenes. Solo deben introducirlos en la ranura. Una vez dentro, el documento es inaccesible.

- Trituración Industrial y Certificación: Nuestro personal recoge periódicamente los contenedores. El papel se traslada a nuestras plantas de alta seguridad, donde se tritura en partículas minúsculas según la normativa DIN 66399. Finalmente, entregamos al centro un Certificado de Destrucción con plena validez legal ante cualquier inspección de la Consejería de Educación o la AEPD.

5. El Reto Digital: Tablets, Chromebooks y Servidores Escolares

El sector educativo se ha transformado. En 2026, la política de «un dispositivo por alumno» (modelo 1:1) es estándar en muchos centros. iPads, Chromebooks y ordenadores portátiles son las nuevas mochilas. Pero, ¿qué ocurre cuando el colegio renueva su flota de dispositivos después de cuatro o cinco años de uso?

Esos discos duros y memorias internas están repletos de historiales de navegación, trabajos académicos, contraseñas de correos escolares y fotografías de menores. Formatear un iPad escolar o restaurarlo de fábrica no garantiza que los datos sean irrecuperables.

La destrucción de documentos en centros educativos abarca hoy también la destrucción física de soportes electrónicos. En Elimina recogemos todo el hardware obsoleto de la escuela (desde los discos duros de la secretaría hasta las tablets de las aulas), lo trituramos mecánicamente convirtiéndolo en chatarra tecnológica irrecuperable y emitimos un certificado de los números de serie destruidos. Solo así se cierra el círculo de la ciberseguridad escolar.

6. Educar con el Ejemplo: Sostenibilidad y Economía Circular

Un colegio no solo transmite conocimientos académicos; transmite valores. En una era donde la conciencia ecológica y el cambio climático son pilares del currículo escolar, la gestión de los residuos del centro debe ser coherente con lo que se enseña en las aulas.

Contratar a Elimina para la destrucción de documentos en centros educativos es una acción directa de educación ambiental.

- 100% Reciclaje garantizado: Todo el papel de exámenes, fichas y expedientes que trituramos se envía de forma directa a fábricas papeleras.

- Economía circular: Las notas del curso pasado se transforman en las libretas y libros de texto del curso siguiente.

- Impacto medible: Proporcionamos a los centros educativos un informe anual de sostenibilidad, detallando cuántos árboles, litros de agua y emisiones de CO2 han ahorrado al reciclar sus archivos con nosotros. Muchos colegios utilizan estos datos en sus clases de ciencias o para obtener sellos de «Ecoescuela».

7. Conclusión: Un Entorno Seguro para Aprender y Crecer

La excelencia educativa en 2026 no se mide únicamente por los resultados académicos o por tener las mejores instalaciones deportivas. Se mide también por el nivel de responsabilidad ética y legal con el que el colegio protege a sus familias.

La destrucción de documentos en centros educativos es una pieza silenciosa pero fundamental en el engranaje de la confianza escolar. Profesores, alumnos y padres merecen la tranquilidad de saber que sus datos más íntimos, desde una nota de matemáticas hasta un informe médico, serán tratados y eliminados con el máximo rigor profesional.

En Elimina, nos enorgullece ser los guardianes de la privacidad de decenas de colegios, institutos y universidades, facilitando a los docentes una herramienta segura para que puedan centrarse en lo verdaderamente importante: enseñar.

¿Se acerca el final de curso o tu colegio necesita actualizar sus protocolos de protección de datos?

No dejes la privacidad de tus alumnos en manos de una papelera.

Hoy en día, un abogado lleva más información en un pendrive que en una maleta de cuero. Cuando renuevas los ordenadores del despacho o jubilas esos viejos discos duros externos donde guardabas las copias de seguridad de 2018, tienes un problema de seguridad de primer nivel.

Hoy en día, un abogado lleva más información en un pendrive que en una maleta de cuero. Cuando renuevas los ordenadores del despacho o jubilas esos viejos discos duros externos donde guardabas las copias de seguridad de 2018, tienes un problema de seguridad de primer nivel.

El Dilema de la Trazabilidad

El Dilema de la Trazabilidad