El dinero deja rastro, y en la mayoría de los casos, ese rastro sigue siendo de celulosa. A pesar de que la Agencia Tributaria ha digitalizado el 99% de sus trámites para este 2026, la realidad en las gestorías, despachos contables y entidades financieras de España es innegable: las oficinas siguen inundadas de carpetas AZ, cajas de archivo y montañas de facturas impresas.

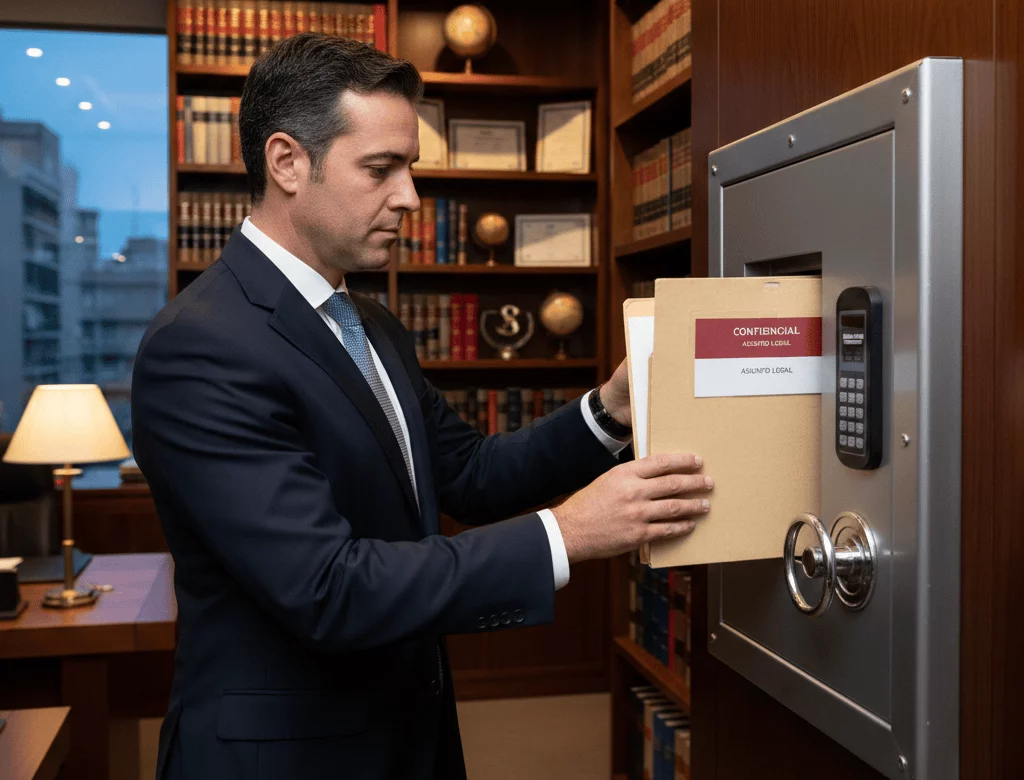

Manejar la contabilidad y los impuestos de terceros requiere un nivel de confianza absoluto. Un cliente te entrega no solo su dinero, sino la radiografía completa de su vida económica. Por ello, la destrucción de documentos financieros no es simplemente una tarea anual de «hacer sitio en la oficina», sino una obligación legal crítica. En este artículo, desde Elimina desglosamos todo lo que tu asesoría o entidad financiera necesita saber para gestionar sus archivos muertos sin poner en riesgo su reputación ni enfrentarse a sanciones millonarias.

1. El Riesgo de los Datos Económicos en Papel: Un Imán para el Fraude

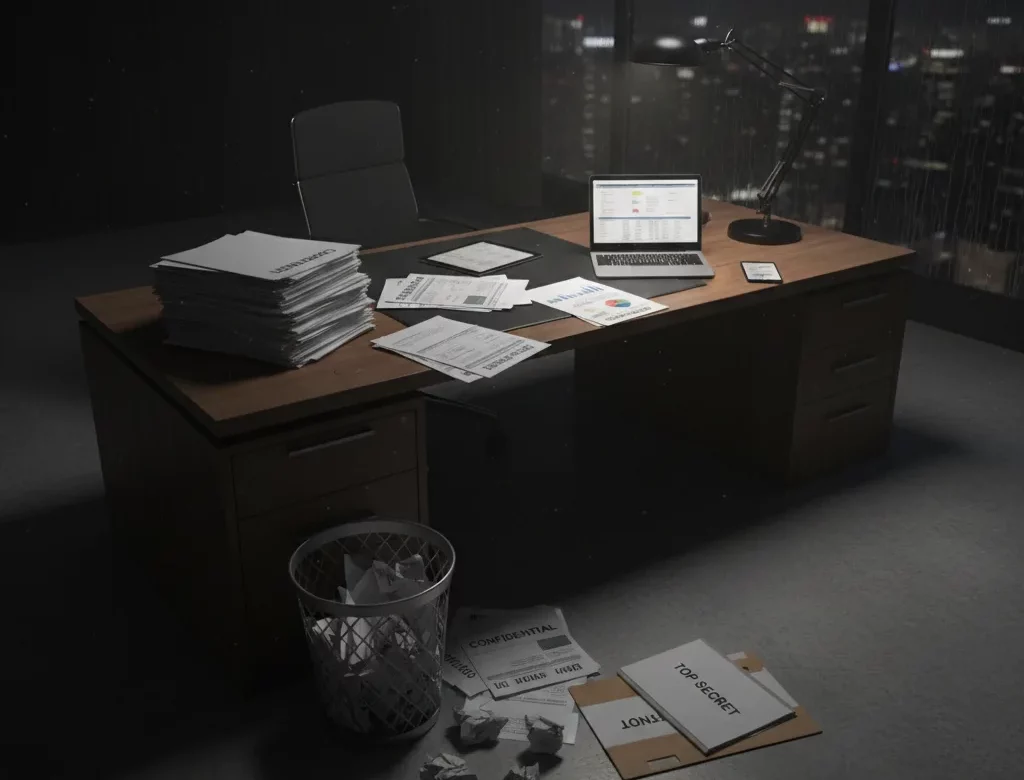

En el mercado negro de la información, los datos financieros son el activo más cotizado. Un historial médico o un correo electrónico tienen valor, pero un extracto bancario, una declaración de la renta (Modelo 100) o un balance de situación empresarial abren la puerta directa al fraude de identidad, la extorsión y el robo de fondos.

A menudo, las asesorías y despachos invierten grandes sumas en software de contabilidad encriptado y ciberseguridad para evitar el phishing o el ransomware. Sin embargo, el eslabón más débil de esta cadena tecnológica suele ser sorprendentemente analógico: la papelera debajo de la mesa del contable.

Si un empleado tira un borrador de nómina, una fotocopia del DNI de un cliente o un contrato de confidencialidad al contenedor azul de reciclaje, se está cometiendo una infracción gravísima. La destrucción de documentos financieros profesional impide que tácticas de espionaje corporativo —como el dumpster diving o buceo en la basura— tengan éxito, protegiendo tanto el patrimonio de tus clientes como la licencia de tu negocio.

2. El Laberinto Legal de los Plazos en España: ¿Cuándo Destruir?

Uno de los mayores miedos de cualquier asesor fiscal es destruir un documento que Hacienda pueda reclamar. Esto provoca el llamado «Síndrome de Diógenes Corporativo»: acumular papel durante décadas por miedo a una inspección.

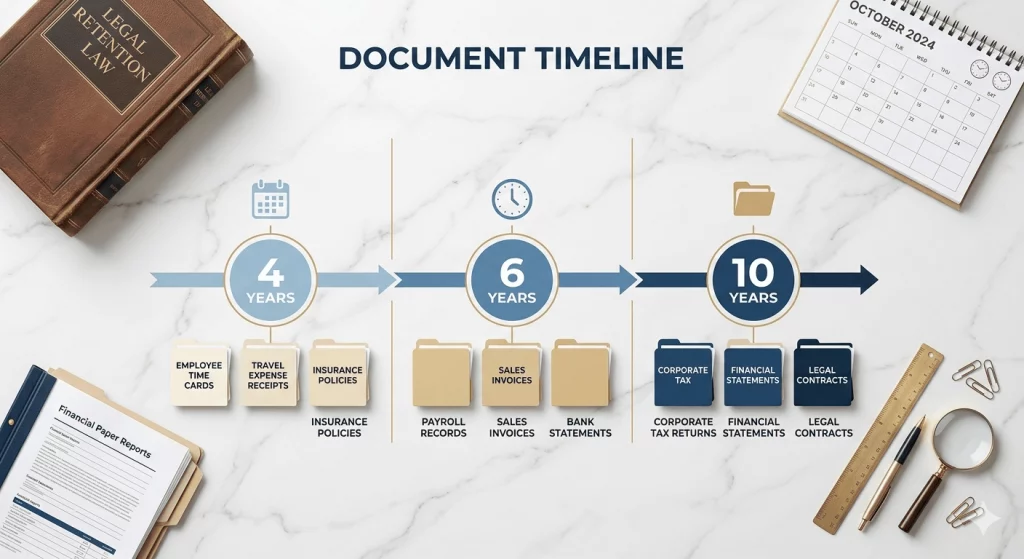

Para realizar una destrucción de documentos financieros con seguridad, es vital conocer los tres grandes marcos temporales que rigen en España:

A. La Ley General Tributaria: El Plazo de los 4 Años

A efectos fiscales, la Agencia Tributaria tiene un plazo de prescripción de 4 años. Esto significa que los libros de contabilidad, las facturas (emitidas y recibidas), los justificantes de gastos y las declaraciones de impuestos deben conservarse durante este periodo, que empieza a contar desde el día en que finaliza el plazo voluntario de presentación del impuesto correspondiente.

B. El Código de Comercio: El Plazo de los 6 Años

Aquí es donde muchas gestorías se confunden. Aunque Hacienda solo te pida 4 años, el Artículo 30 del Código de Comercio obliga a los empresarios a conservar los libros, correspondencia, documentación y justificantes concernientes a su negocio durante 6 años a partir del último asiento realizado. Por tanto, la regla de oro general para las empresas es esperar 6 años antes de destruir.

C. Ley de Prevención de Blanqueo de Capitales: El Plazo de los 10 Años

Para sujetos obligados (bancos, asesores fiscales, auditores de cuentas, inmobiliarias), la Ley 10/2010 establece que las copias de los documentos exigibles para la identificación de los clientes (operaciones, contratos) deben conservarse durante un período de 10 años.

D. La Obligación del RGPD: Destruir Tras Prescribir

Una vez superados estos plazos legales, conservar la documentación con datos personales deja de ser un «por si acaso» y se convierte en una infracción del Reglamento General de Protección de Datos (RGPD). El principio de minimización exige que, si el papel ya no tiene validez legal, debe ser sometido a una destrucción de documentos financieros de forma inmediata e irrecuperable.

3. ¿Qué Documentos Financieros Deben Ser Destruidos Obligatoriamente?

En una asesoría o departamento financiero, prácticamente todo lo que sale de la impresora es confidencial. El proceso de expurgo y destrucción debe aplicarse de manera estricta a los siguientes documentos una vez prescritos:

- Documentación contable: Libros diarios, libros mayores, balances de sumas y saldos, cuentas anuales.

- Documentación fiscal: Modelos de IVA (303, 390), IRPF (130, 100, 190), Impuesto de Sociedades (200), retenciones y resúmenes anuales.

- Documentación laboral: Contratos de trabajo, nóminas de empleados, boletines de cotización a la Seguridad Social (TC1, TC2), partes de baja médica, finiquitos.

- Documentación mercantil y bancaria: Extractos bancarios, pagarés anulados, talonarios de cheques obsoletos, contratos de préstamos, fotocopias de tarjetas de crédito o DNI de los administradores.

4. El Proceso Certificado de Elimina para el Sector Financiero

No puedes entregar los balances económicos de las empresas de tu ciudad a un chatarrero o a un servicio de limpieza convencional. En Elimina, aplicamos un protocolo de máxima seguridad diseñado específicamente para gestorías, bufetes de auditoría y bancos.

Paso 1: Instalación de Contenedores Seguros

Colocamos buzones de aluminio o madera (que se integran en la estética de la oficina) con cerradura y ranura unidireccional. Tus contables solo tienen que introducir el papel; no es necesario quitar clips, grapas ni fundas de plástico.

Paso 2: Trazabilidad y Recogida Blindada

Nuestro personal, bajo estrictos acuerdos de confidencialidad, recoge los contenedores periódicamente. El transporte se realiza en vehículos geolocalizados por GPS y cerrados herméticamente.

Paso 3: Trituración Industrial Nivel P-4 / DIN 66399

A diferencia de la destructora de tu oficina que corta en tiras legibles, nuestra maquinaria industrial reduce el papel a partículas diminutas en forma de confeti cruzado, haciendo matemáticamente imposible la reconstrucción de una factura o nómina.

Paso 4: Emisión del Certificado de Destrucción

Este es el documento más importante. En caso de una auditoría de la AEPD, este certificado oficial emitido por Elimina demuestra legalmente que tu asesoría ha cumplido con la normativa de protección de datos en la eliminación de sus archivos físicos.

5. El Peligro Invisible: Destrucción de Soportes Digitales Contables

El papel es solo la punta del iceberg. En el sector contable y financiero, la información fluye constantemente a través de dispositivos electrónicos.

¿Qué haces cuando renuevas el servidor de la gestoría? ¿Qué ocurre con los cientos de memorias USB que tus clientes te entregan con sus facturas escaneadas y que se quedan olvidados en los cajones? Formatear estos dispositivos no sirve absolutamente de nada. Un programa forense gratuito descargado de internet puede recuperar un libro mayor de Excel de un disco duro formateado en cuestión de minutos.

La única garantía real contra la fuga de datos digitales es la destrucción física. En Elimina, ofrecemos un servicio de trituración mecánica de discos duros, pendrives, teléfonos móviles de empresa y tarjetas de acceso. Convertimos el hardware en chatarra de 2 centímetros y emitimos un certificado con los números de serie destruidos, garantizando que los datos contables de tus clientes mueren con el dispositivo.

6. Sostenibilidad en la Oficina: Cumpliendo con la RSC

Las asesorías y entidades financieras modernas tienen un firme compromiso con el medio ambiente (los famosos criterios ESG). El consumo de papel en este sector es masivo, y la gestión de ese residuo impacta directamente en la huella de carbono de la empresa.

Al elegir a Elimina para la destrucción de documentos financieros, estás eligiendo un modelo de economía circular. El 100% de la celulosa que trituramos en nuestras plantas es compactada en balas de varias toneladas y enviada directamente a la industria papelera para su reciclaje.

Tus antiguos modelos de impuestos y contratos de trabajo se convierten, en cuestión de semanas, en papel tisú o cajas de cartón reciclado, evitando la tala de miles de árboles al año y contribuyendo activamente a los Objetivos de Desarrollo Sostenible (ODS) de tu despacho.

7. Conclusión: La Confidencialidad es tu Mayor Activo

En el sector del asesoramiento y las finanzas, tu producto no son los números, es la confianza. Un cliente te confía el futuro económico de su familia o su empresa bajo la promesa de absoluta discreción. Un solo folio en el lugar equivocado puede quebrar esa confianza para siempre y costarte el cierre del negocio.

La destrucción de documentos financieros no es un gasto administrativo; es el escudo protector de tu reputación. Delegar esta tarea en manos de una empresa certificada como Elimina te ahorra horas de trabajo improductivo frente a la destructora manual, te asegura el cumplimiento escrupuloso del RGPD y te aporta la tranquilidad de saber que los secretos de tus clientes están a salvo.

¿Se Acumulan las Cajas de Archivo Definitivo en tu Despacho?

Ha llegado el momento de realizar un expurgo profesional y seguro. Libera espacio en tu oficina y elimina los riesgos legales de una vez por todas.

Hoy en día, un abogado lleva más información en un pendrive que en una maleta de cuero. Cuando renuevas los ordenadores del despacho o jubilas esos viejos discos duros externos donde guardabas las copias de seguridad de 2018, tienes un problema de seguridad de primer nivel.

Hoy en día, un abogado lleva más información en un pendrive que en una maleta de cuero. Cuando renuevas los ordenadores del despacho o jubilas esos viejos discos duros externos donde guardabas las copias de seguridad de 2018, tienes un problema de seguridad de primer nivel.

El Dilema de la Trazabilidad

El Dilema de la Trazabilidad

A menudo, las empresas centran sus esfuerzos en el papel pero olvidan que los datos digitales son incluso más densos y peligrosos.

A menudo, las empresas centran sus esfuerzos en el papel pero olvidan que los datos digitales son incluso más densos y peligrosos.